Инструкция описывает сценарий настройки Site to Site IPsec VPN между облаком Cloud4Y (Edge Gateway) и площадкой клиента (Mikrotik), если у клиента к Mikrotik подведены 2 провайдера: основной и резервный.

Настройку будем выполнять полностью через графический интерфейс: Web интерфейс VMware Cloud Director и Winbox.

RouterOS на Mikrotik версии 6.48.1 (Stable).

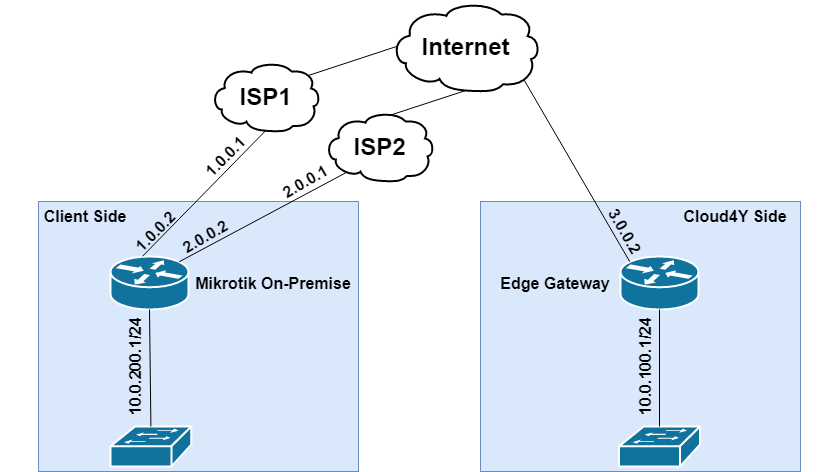

Концепция

Необходимо поднять IPsec туннель между Edge Gateway и Mikrotik при условии, что к Mikrotik подведено 2 провайдера: основной и резервный.

В случае отказа ISP1 или ISP2 туннель должен установиться по доступному каналу.

Также, в инструкции рассмотрим обратное переключение туннеля на ISP1 (даже, если ISP2 доступен). Это может быть полезно, если предпочтительно использовать ISP1.

Логическая топология

На схеме изображен тестовый стенд, на котором будем проводить настройку.

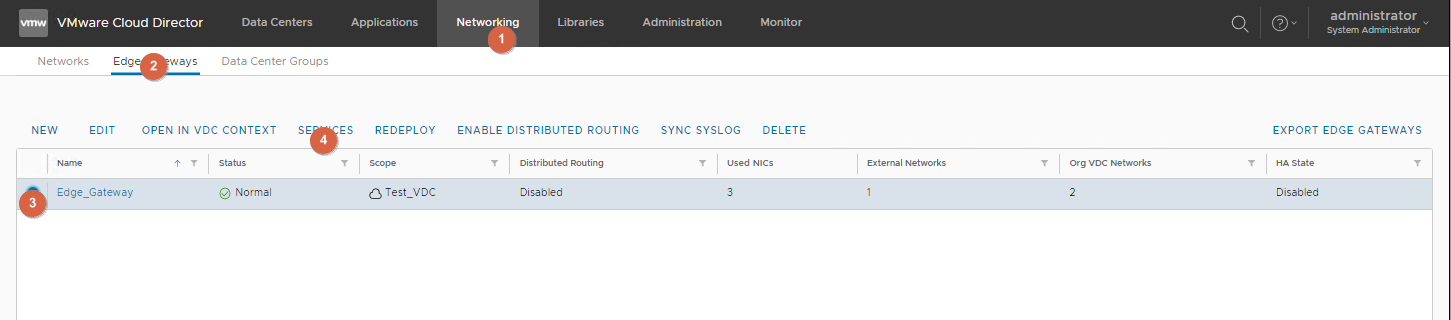

Настройка Edge Gateway

Настройка IPsec на Edge Gateway

Перейдите в Networking -> Edge Gateways, нажмите на «точку» слева от Edge Gateway и выберете Services.

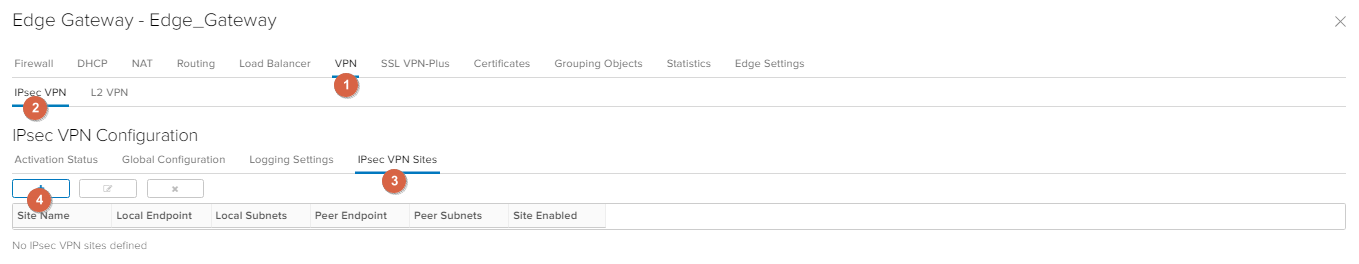

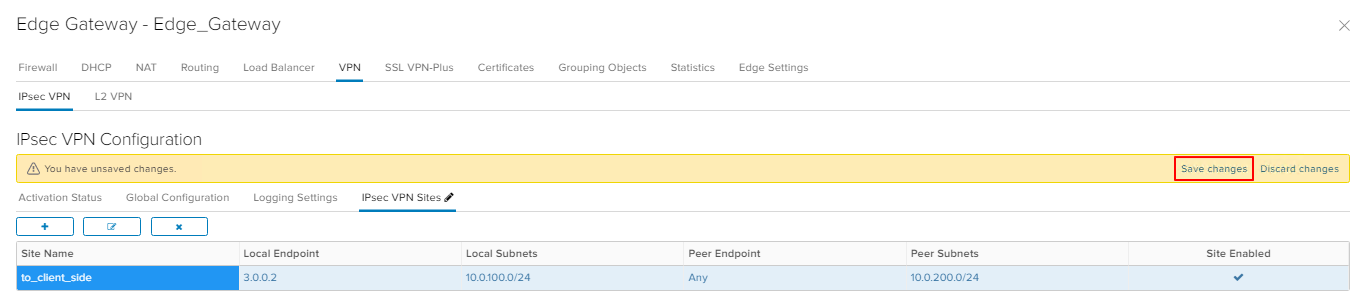

Перейдите VPN -> IPsec VPN -> IPsec VPN Sites -> «+».

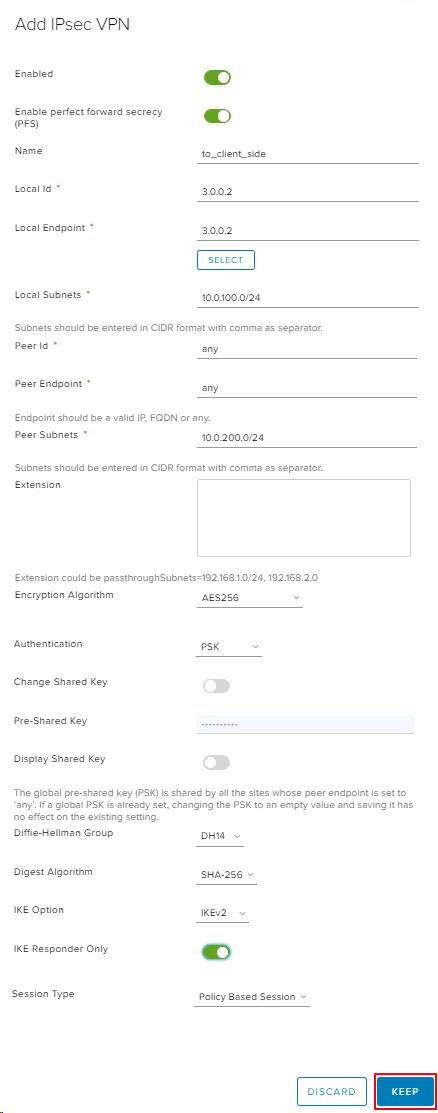

Создайте IPsec VPN Site.

В полях Local ID и Local Endpoint укажите внешний IP адрес Edge Gateway.

В поле Local Subnets укажите сети за Edge Gateway, которые будут маршрутизироваться через туннель.

В поле Remote Subnets укажите сети за Mikrotik, которые будут маршрутизироваться через туннель.

Остальные поля заполните, как на скриншоте ниже.

Нажмите KEEP для применения параметров.

Сохраните параметры нажатием Save Changes.

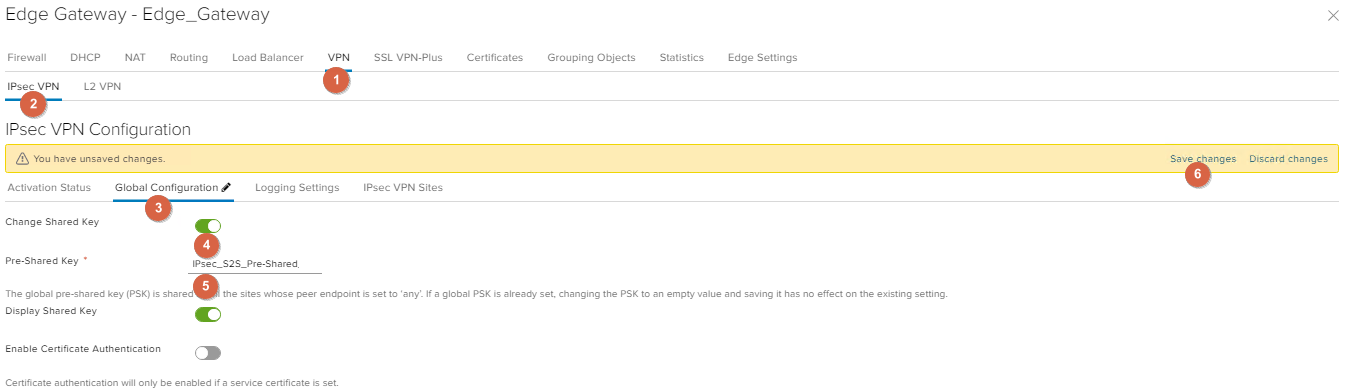

Перейдите VPN -> IPsec VPN -> Global Configuration. Включите параметр Change Shared Key, введите PSK в поле Pre-Shared Key, сохраните изменения.

Примечание: придумайте (сгенерируйте) сложный PSK. Не используйте PSK из данной инструкции.

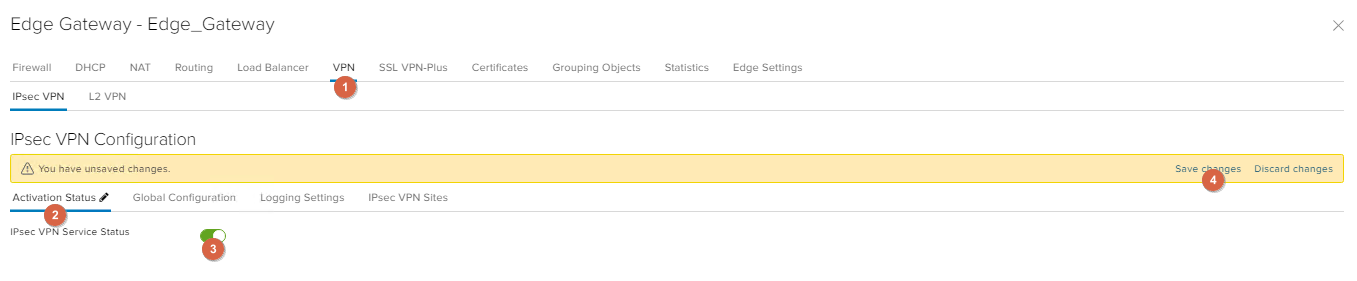

Перейдите VPN -> IPsec VPN -> Activation Status, включите IPsec VPN Service Status и нажмите Save changes.

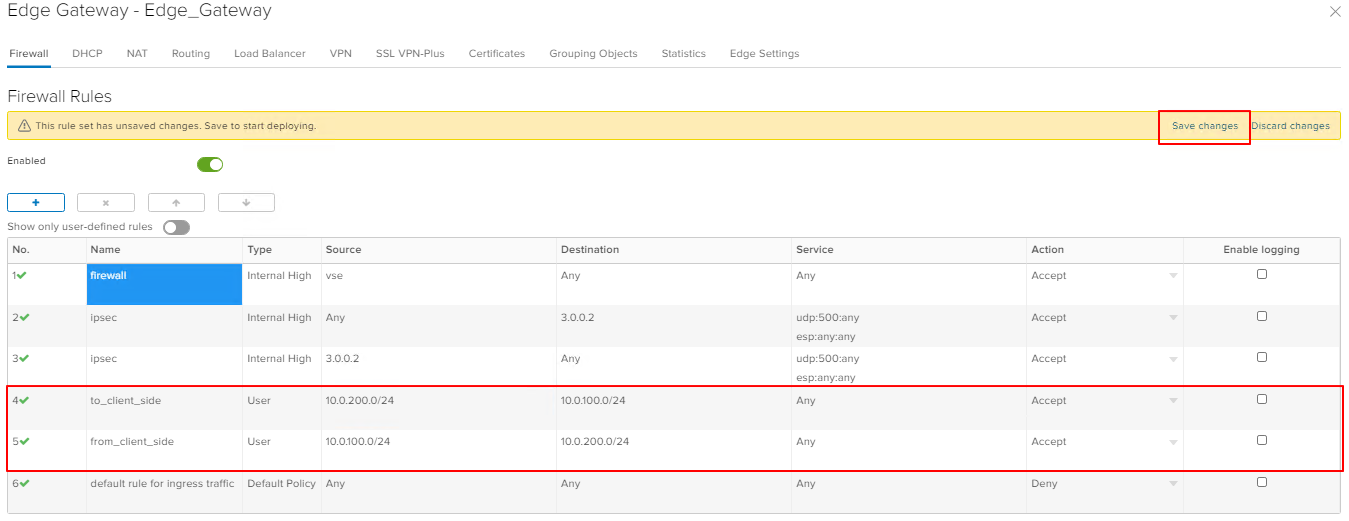

Настройка Firewall на Edge Gateway

Для прохождения трафика между подсетью за Edge Gateway и подсетью за Mikrotik, создайте правила в Firewall.

Настройка Edge Gateway завершена.

Настройка Mikrotik

Описание базовой конфигурации Mikrotik

Инструкцией подразумевается, что базовая настройка уже выполнена.

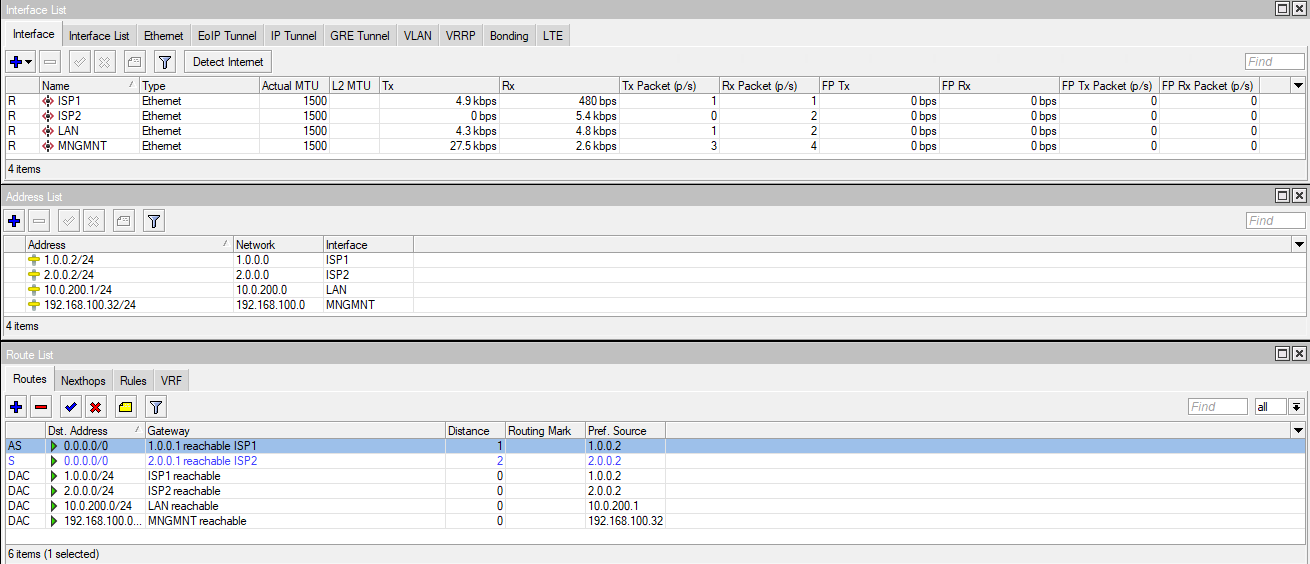

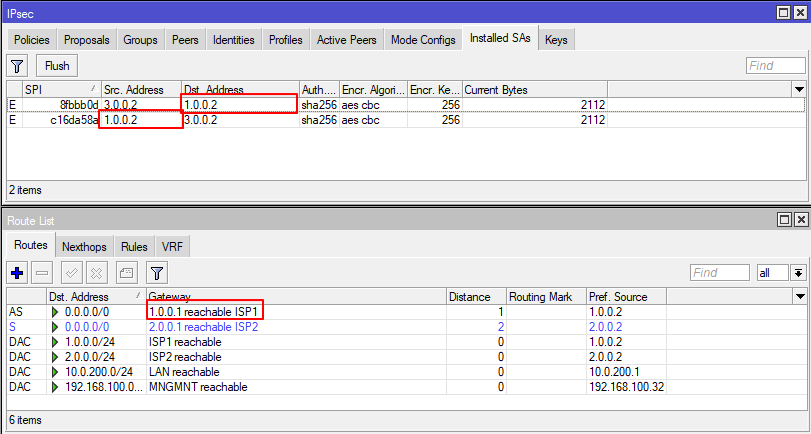

Список интерфейсов, назначенные адреса и существующие маршруты отображены на скриншоте. В таблице маршрутизации мы видим, что маршрут по умолчанию через ISP1 более приоритетный, чем через ISP2.

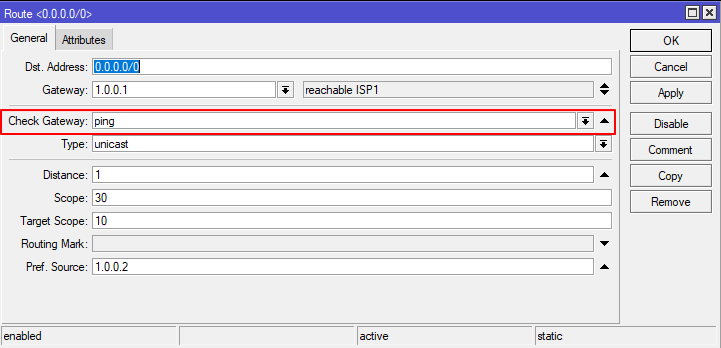

Также, для каждого маршрута по умолчанию включена опция Check Gateway.

Примечание: опция Check Gateway отключит маршрут в случае, если Gateway этого маршрута не отвечает на icmp request в течение 30 секунд.

Настройка IPsec на Mikrotik

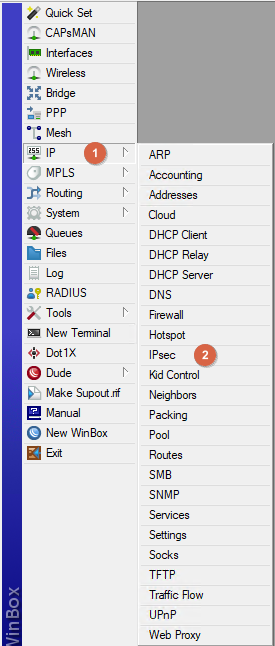

Переходим в IP -> IPsec.

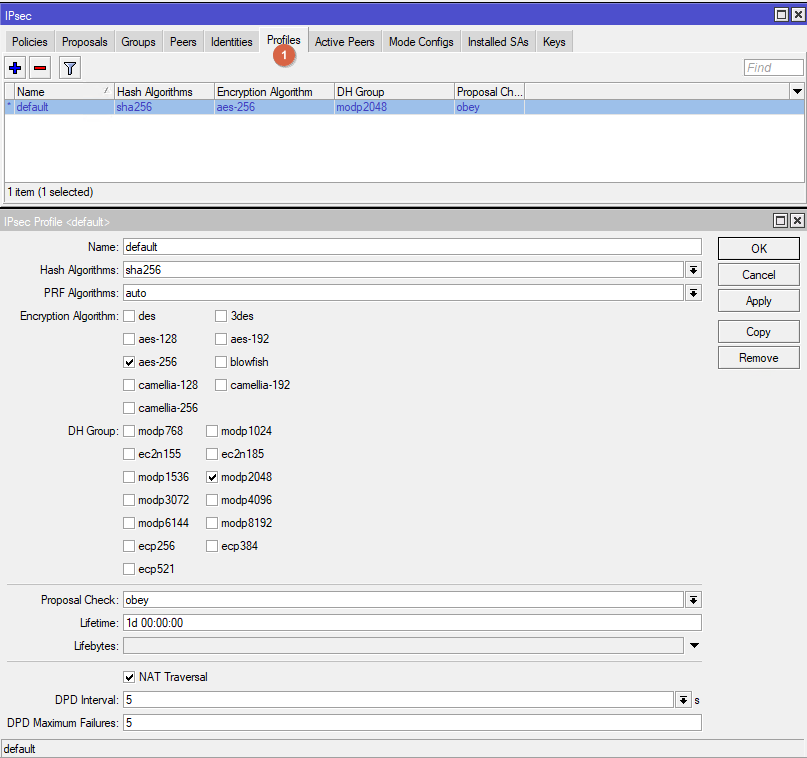

Переходим в Profiles. Редактируем существующий профиль default. Повторяем параметры со скриншота.

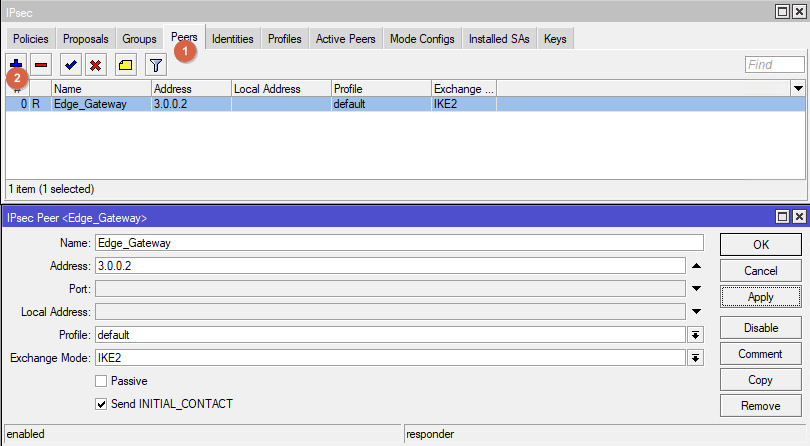

Переходим в IPsec -> Peers. Создаем новый Peer. Повторяем параметры со скриншота.

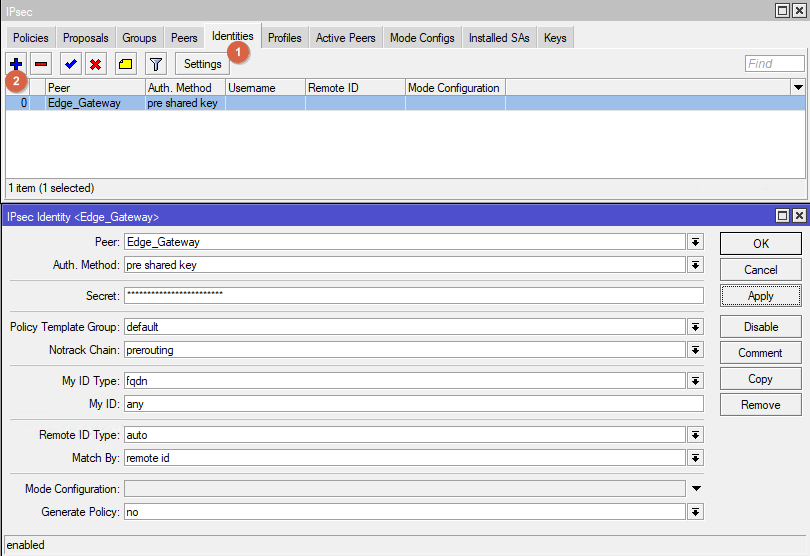

Переходим в IPsec -> Identities. Создаем новую Identity. Повторяем параметры со скриншота.

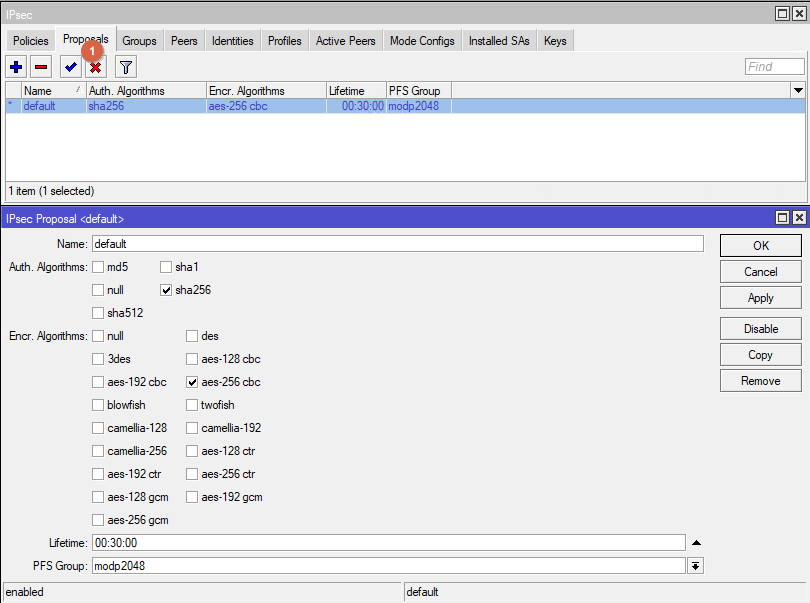

Переходим в IPsec -> Proposals. Редактируем Proposal default. Повторяем параметры со скриншота

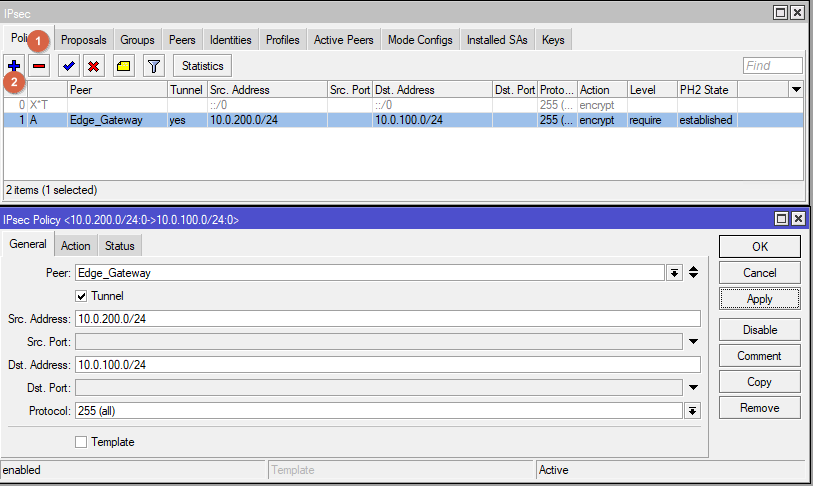

Переходим в IPsec -> Policies. Создаем новую Policy. Повторяем параметры со скриншота.

В поле Src. Address укажите адрес подсети за Mikrotik;

В поле Dst. Address укажите адрес подсети за Edge Gateway.

На этом этапе настройка IPsec завершена.

Туннель будет устанавливаться с интерфейса, на котором находится маршрут по умолчанию. В данном примере – ISP1.

На экране IPsec -> Installed SAs мы можем наблюдать адреса, между которыми установлен IPsec туннель. В данном примере, 1.0.0.2 это адрес на интерфейсе ISP1.

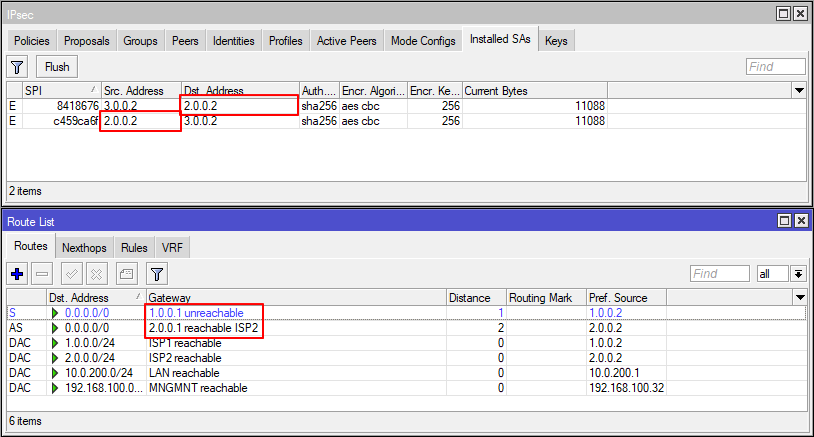

В случае, если ISP1 станет недоступен, туннель автоматически установится с интерфейса ISP2.

В случае, когда ISP1 станет доступен, то IPsec будет по-прежнему запущен через ISP2.

Перезапуск IPsec туннеля через основного провайдера (опционально)

Для того, чтобы «перезапустить туннель» через ISP1, требуется, когда ISP1 станет доступен, удалить IPsec SA.

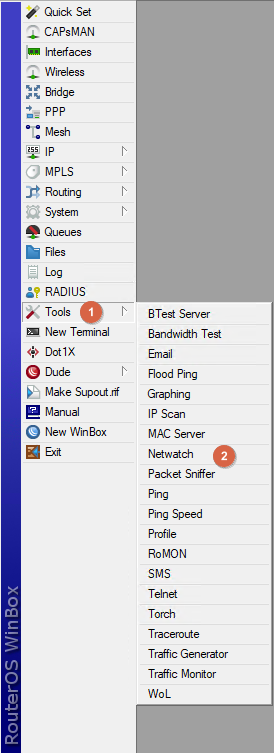

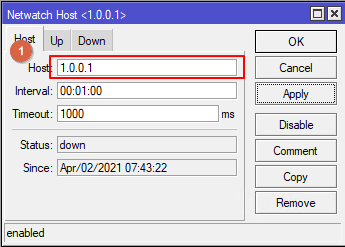

Перейдите Tools -> Netwatch.

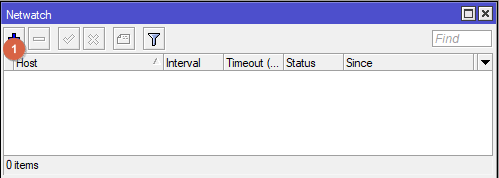

Создайте новый элемент Netwatch.

На вкладке Host в поле Host введите адрес Default Gateway для интерфейса ISP1. Параметры Interval и Timeout оставьте по умолчанию.

Примечание: При интервале менее 1 минуты может не успеть измениться маршрут по умолчанию и туннель установится повторно через ISP2.

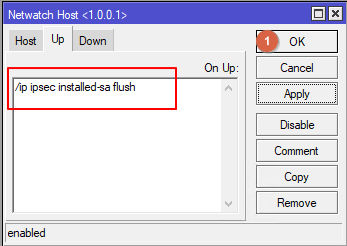

На вкладке Up введите команду для удаления всех IPsec SAs и сохраните, нажатием OK.

/ip ipsec installed-sa flush

При такой настройке, если ISP1 перешел из состояния Down в состояние Up, в течение 1 минуты (параметр Interval из Netwatch) будут удалены все IPsec SAs и туннель установится через интерфейс, на котором в данный момент маршрут по умолчанию - ISP1.

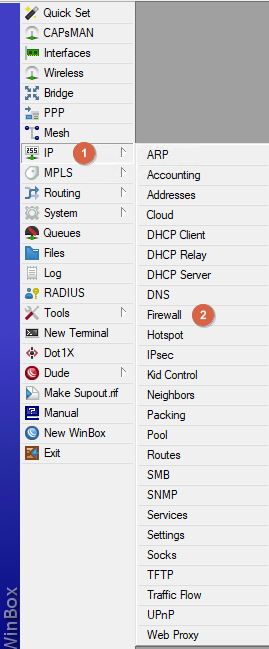

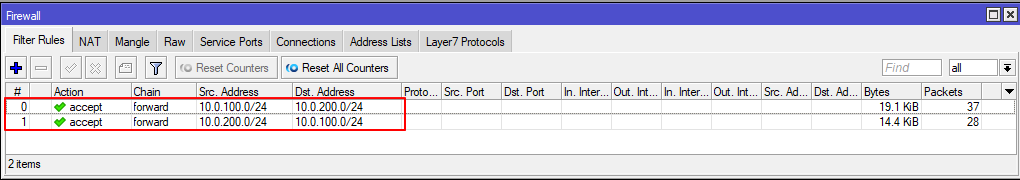

Настройка Firewall на Mikrotik

Перейдите IP -> Firewall.

На вкладке Firewall -> Filter Rules создайте два accept правила в цепочке Forward для прохождения трафика через IPsec туннель из сети за Mikrotik в сеть за Edge Gateway и в обратную сторону.

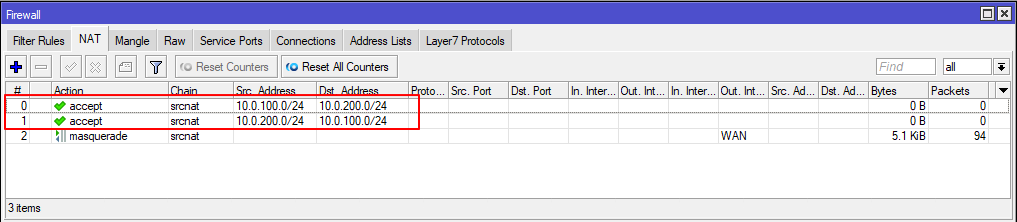

На вкладке Firewall -> NAT создаем два accept правила в цепочке srcnat для проходящего трафика из сети за Mikrotik в сеть за Edge Gateway и в обратную сторону. Эти правила должны быть выше в списке, чем правило Masquerade, используемое для доступа клиентов локальной подсети в Интернет.

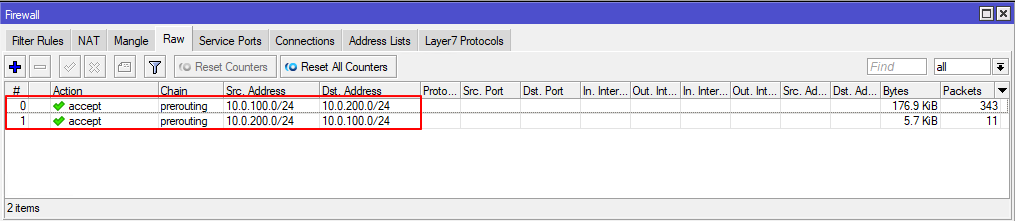

На вкладке Firewall -> RAW создайте два accept правила в цепочке prerouting, из сети за Mikrotik в сеть за Edge Gateway и в обратную сторону.

Настройка Mikrotik завершена.