В данной инструкции рассматривается сценарий, в котором на стороне клиента есть 2 локальные подсети и на стороне облака Cloud4Y 2 локальные подсети. Между Edge Gateway в облаке и Mikrotik на площадке клиента поднимается 1 IPsec туннель и сети с каждой стороны маршрутизируются через этот туннель.

Подразумевается, что мы не можем объединить несколько сетей в сеть с меньшим префиксом. Поэтому, мы будем создавать отдельную IPsec Policy для каждой пары сетей.

Настройку будем выполнять полностью через графический интерфейс: Web интерфейс VMware Cloud Director и Winbox.

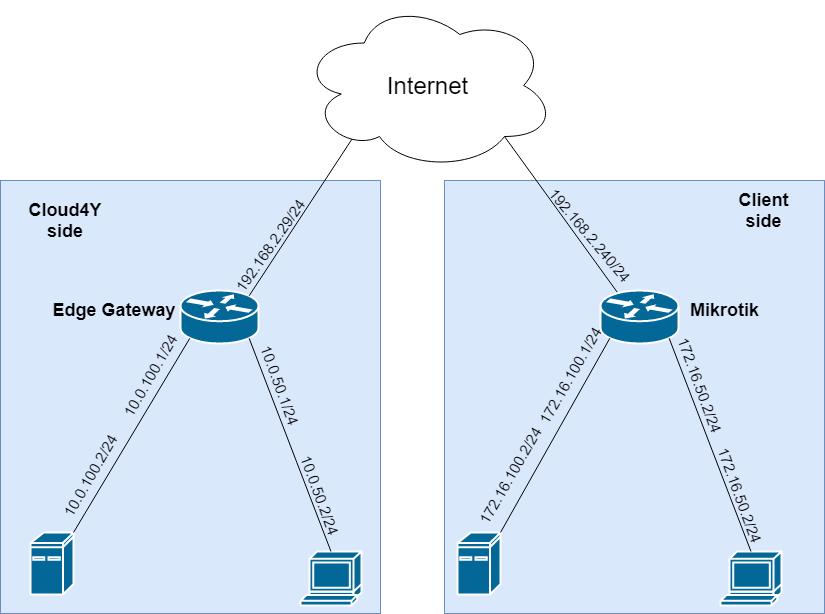

Тестовый стенд, на котором будем осуществлять настройку выглядит следующим образом:

Сеть 192.168.2.0/24 - сеть лаборатории. В реальном сценарии использования вместо этой сети будут использоваться глобально маршрутизируемые (публичные, белые) адреса в Интернет.

Сети в облаке Cloud4Y: 10.0.100.0/24, 10.0.50.0/24;

Сети на площадке клиента: 172.16.100.0/24, 172.16.50.0/24;

RouterOS на Mikrotik версии 6.48.1 (Stable).

Настройка Edge Gateway.

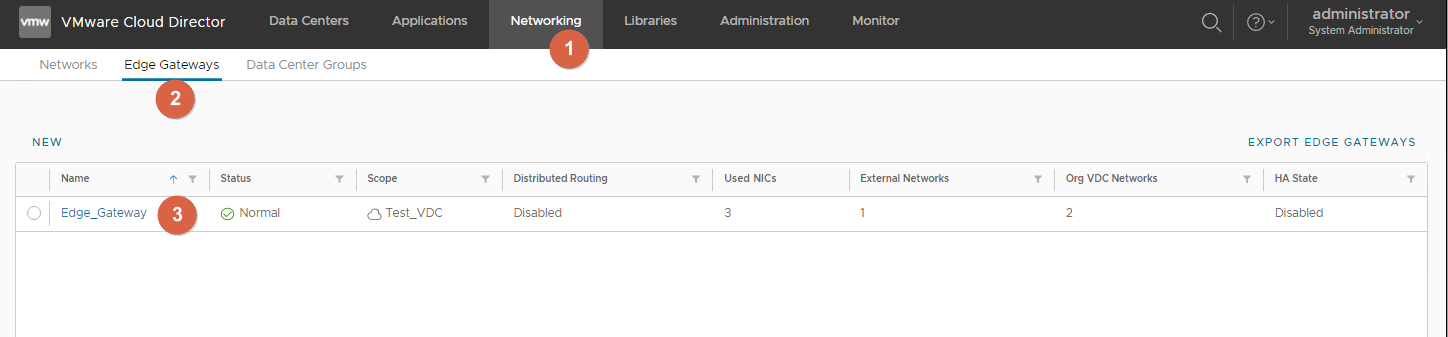

Открываем панель управления VMware Cloud Director. Переходим на вкладку Networking, выбираем подраздел Edge Gateways и кликаем на Edge Gateway.

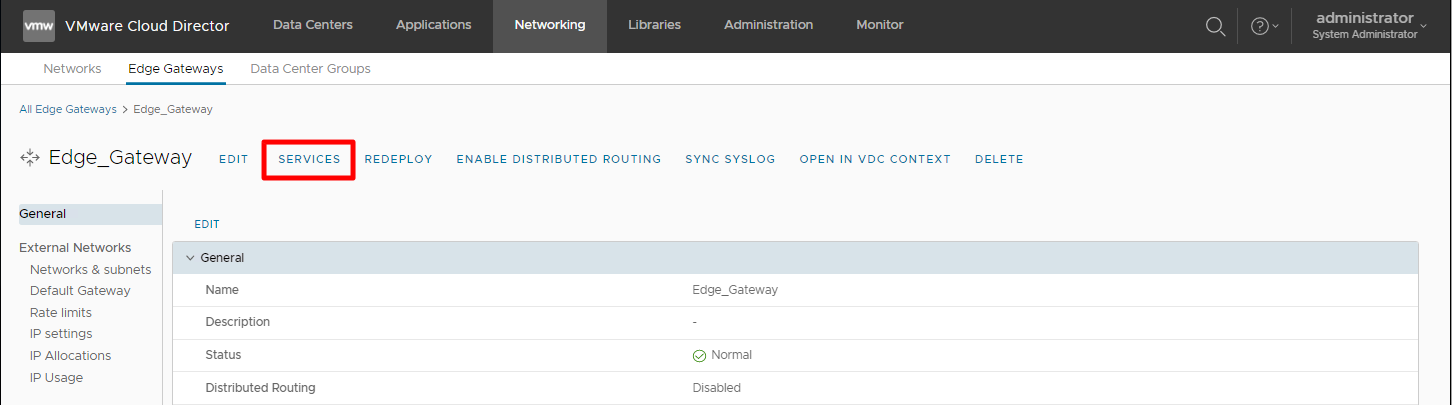

Выбираем Services

Настройка IPsec на Edge Gateway.

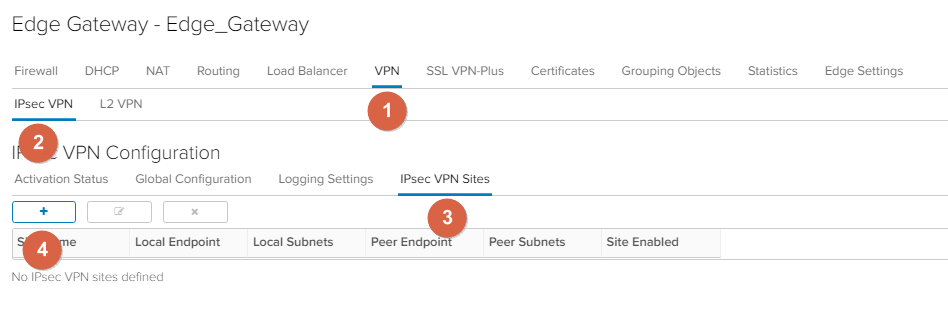

Переходим в раздел VPN -> IPsec VPN -> IPsec VPN Sites и нажимаем «+»

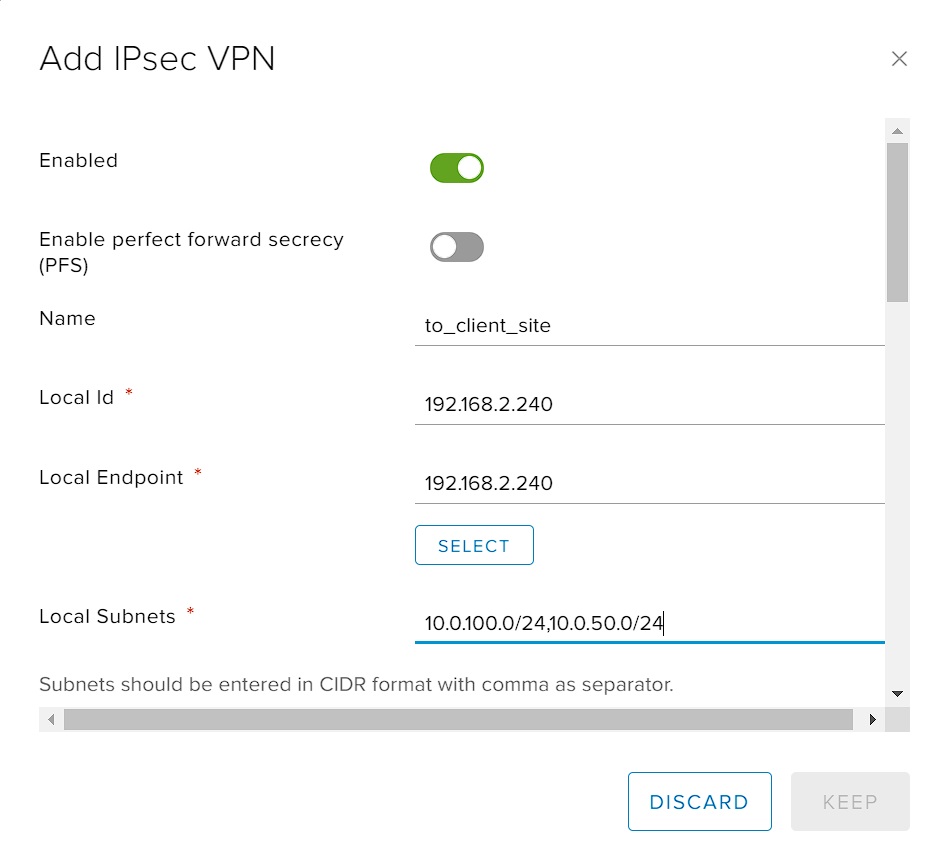

Включаем IPsec VPN Site, отключаем Perfect Forward Secrecy (PFS), т.к. с включением этой опции наблюдаются падения туннелей, во избежание проблем мы рекомендуем отключать PFS.

В поле Name вводим названием IPsec туннеля.

В поле Local Id вводим уникальный идентификатор. Это может быть IP адрес, или доменное имя и т. п. Local Id на Edge Gateway должен совпадать с Remote Id на Mikrotik.

В поле Local Endpoint вводим внешний IP адрес Edge Gateway.

В поле Local Subnets вводим через запятую список подсетей за Edge Gateway, которые будут доступны через этот туннель.

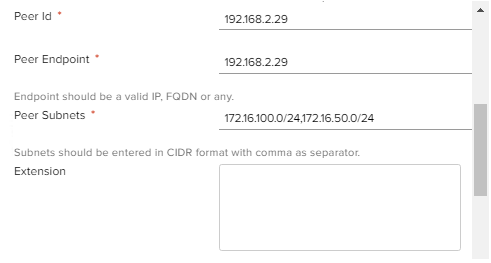

Поля Peer Id, Peer Endpoint, Peer Subnets заполняем аналогично Local. Указываем Id, внешний IP адрес Mikrotik и сети за Mikrotik.

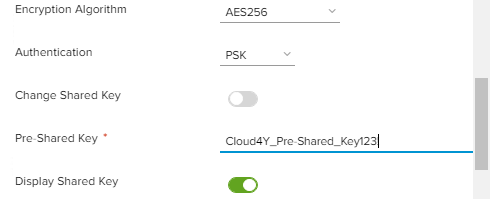

Выбираем алгоритм шифрования AES256, метод аутентификации PSK и указываем Pre-Shared Key.

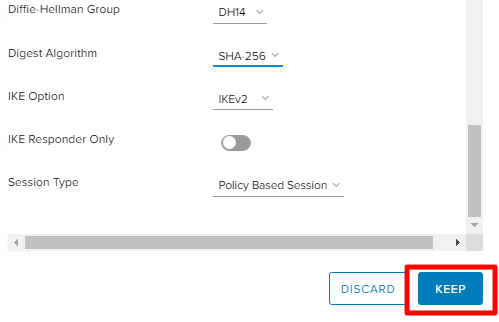

Повторяем настройки со скриншота и нажимаем Keep.

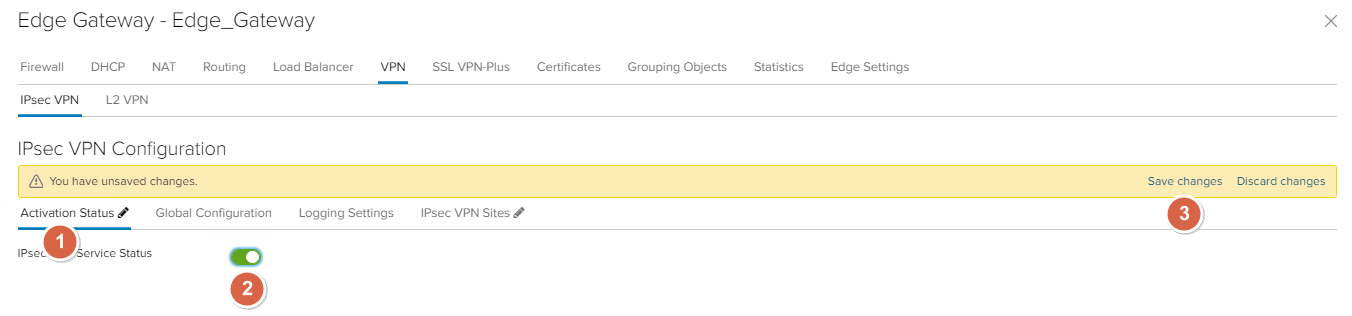

Перейдите на вкладку Activation Status, включите IPsec Service и сохраните изменения.

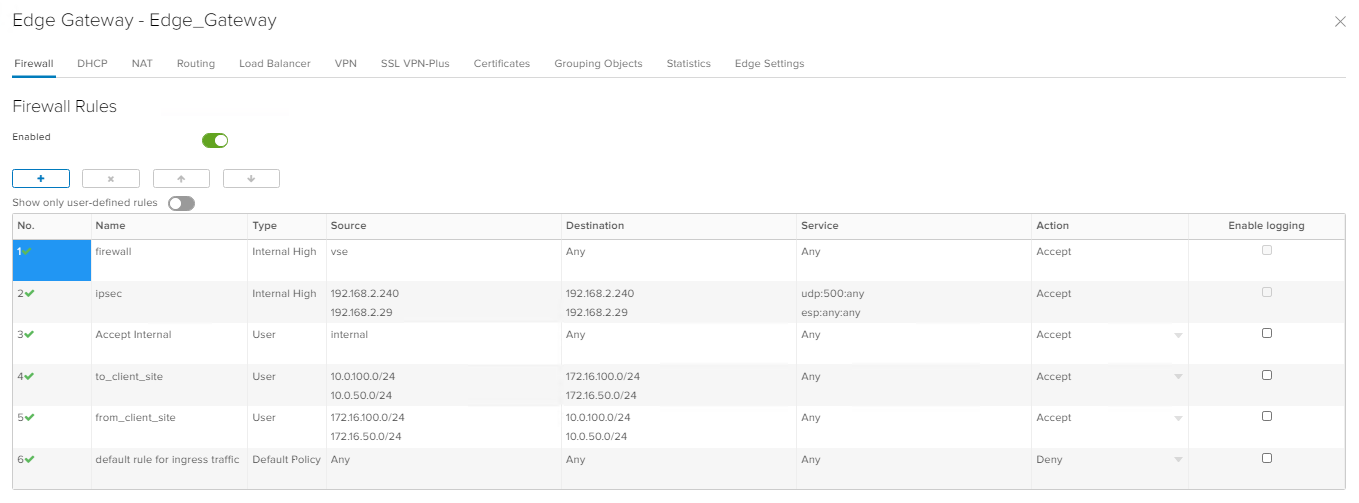

Настройка Firewall на Edge Gateway.

Для того, чтобы трафик не блокировался Firewall, создайте правила. В примере ниже созданы правила, которые разрешают весь исходящий трафик и весь трафик по IPsec туннелю.

Настройка Edge Gateway завершена.

Настройка Mikrotik

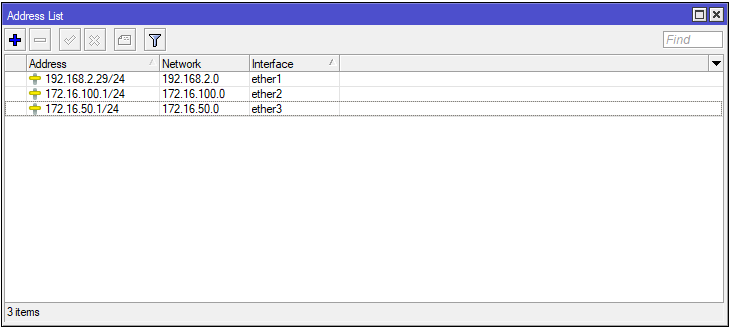

Инструкцией предполагается, что базовая настройка Mikrotik уже выполнена. На интерфейсах Mikrotik назначены следующие адреса:

Настройка IPsec на Mikrotik.

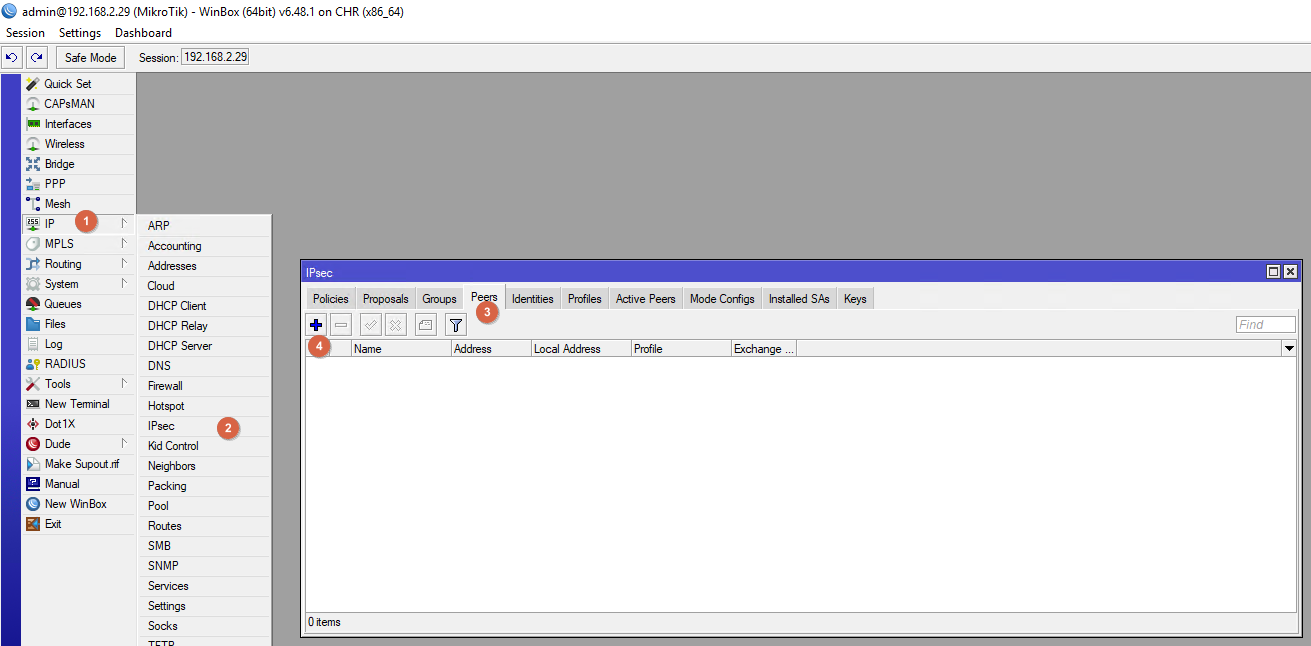

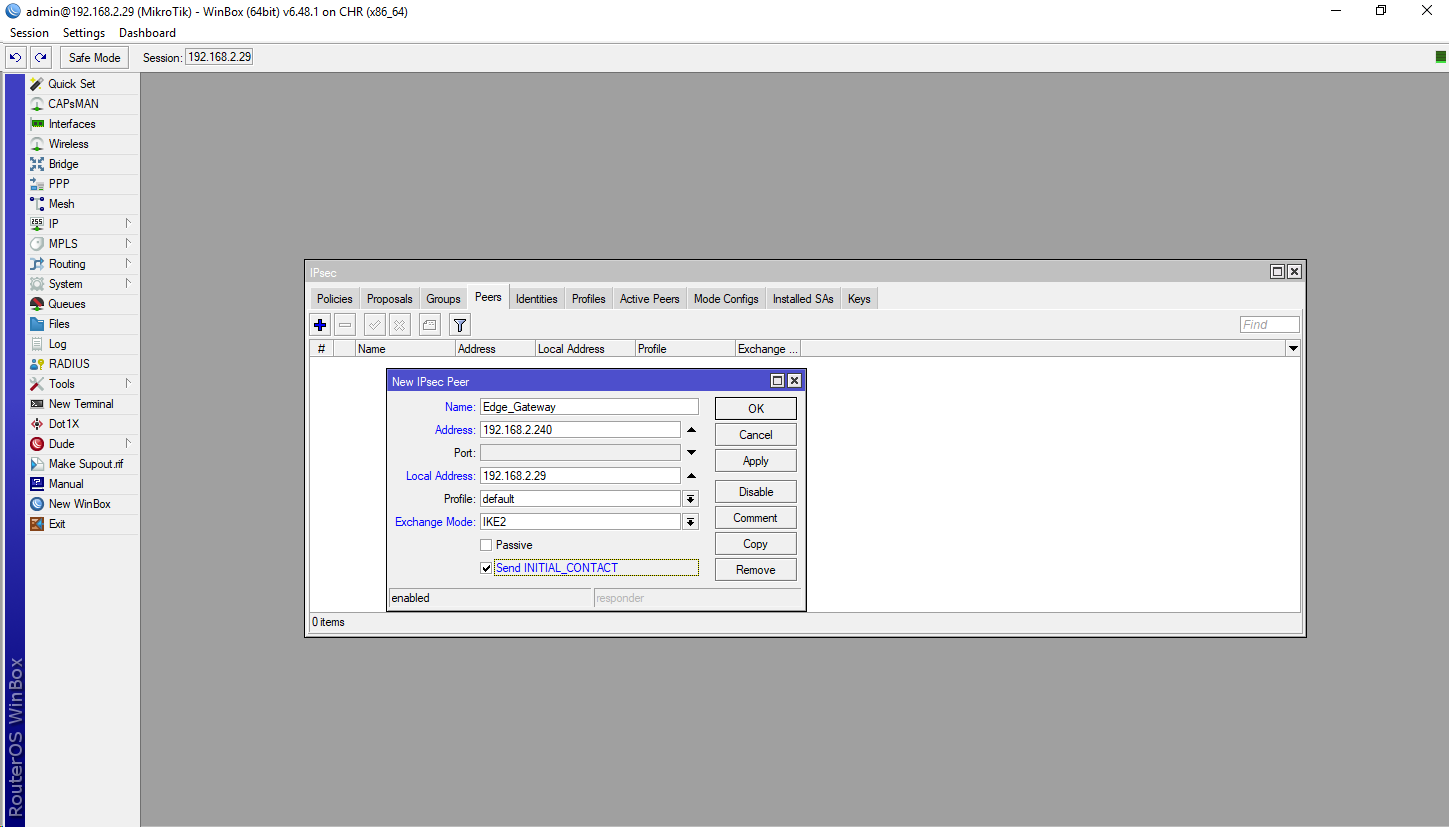

Переходим в IP -> IPsec -> Peers «+».

Создаем новый IPsec Peer.

В Address указываем внешний IP адрес Edge Gateway.

В Local Address указываем внешний IP адрес Mikrotik.

Exchange Mode – IKE2.

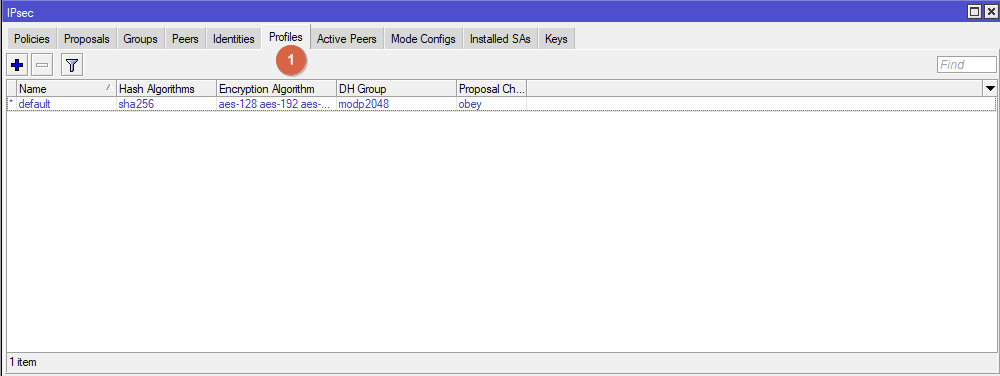

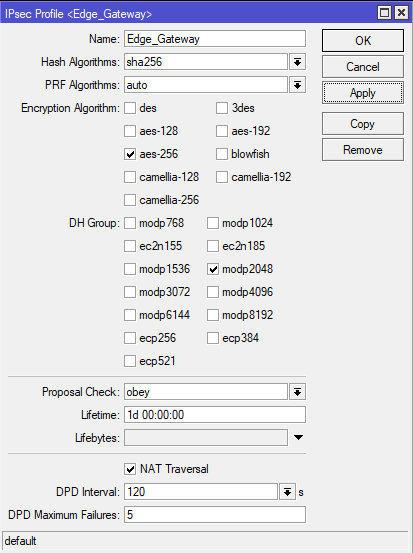

Переходим на вкладку Profiles. Редактируем существующий профиль default.

Повторяем параметры со скриншота.

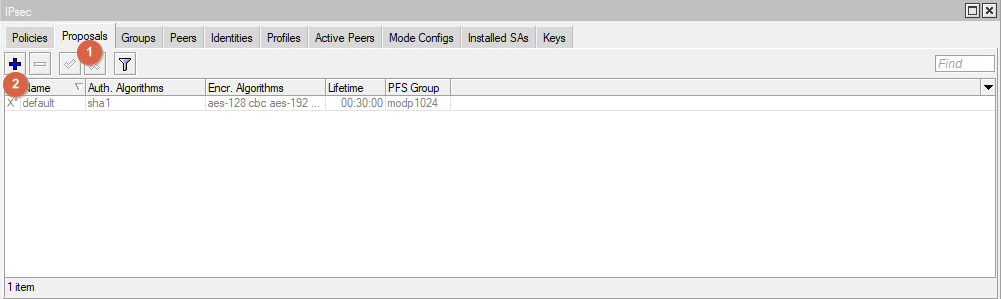

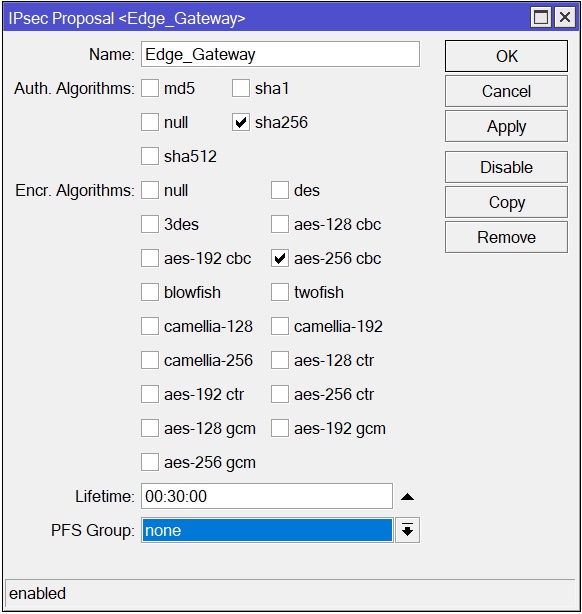

Переходим на вкладку Proposals. Создаем новый IPsec Proposal.

Повторяем параметры со скриншота.

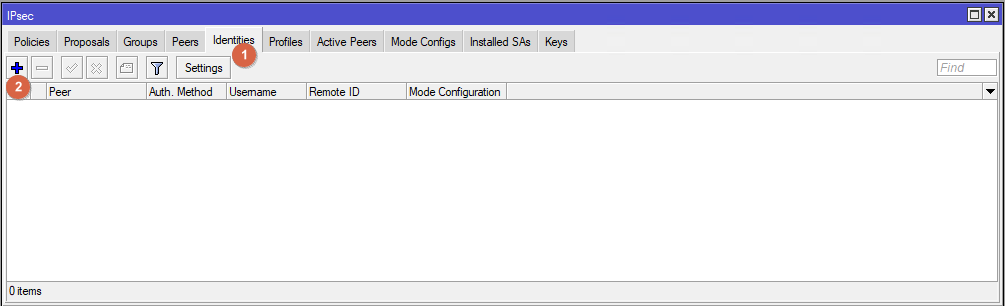

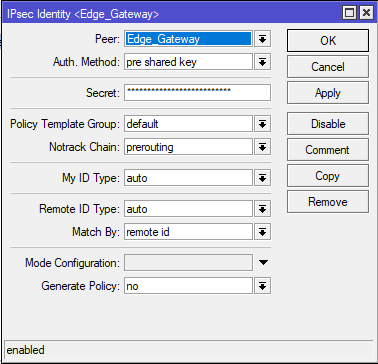

Переходим на вкладку Identities. Создаем новую Identity.

Повторяем параметры со скриншота. В поле Secret вводим Pre-Shared key. Такой же, как мы вводили при настройке Edge Gateway.

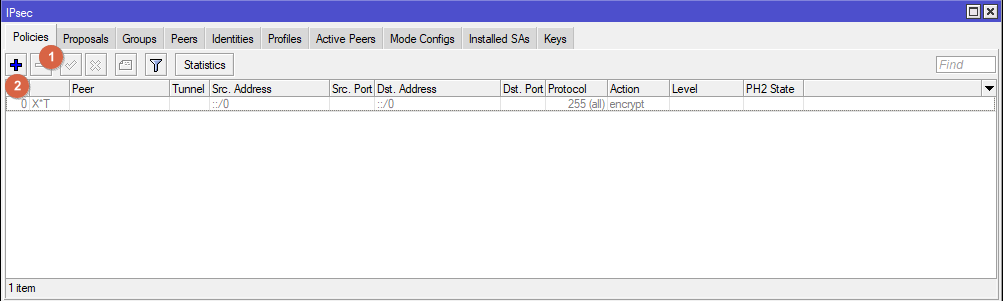

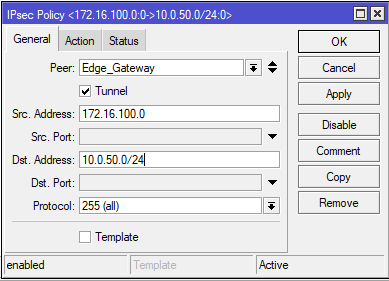

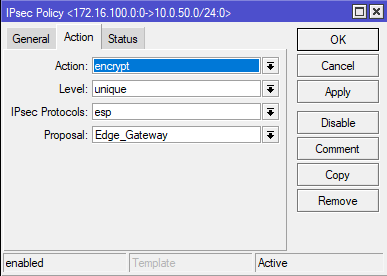

Переходим на вкладку Policies и создаем четыре IPsec Policy.

Создаем политики для каждой пары сетей.

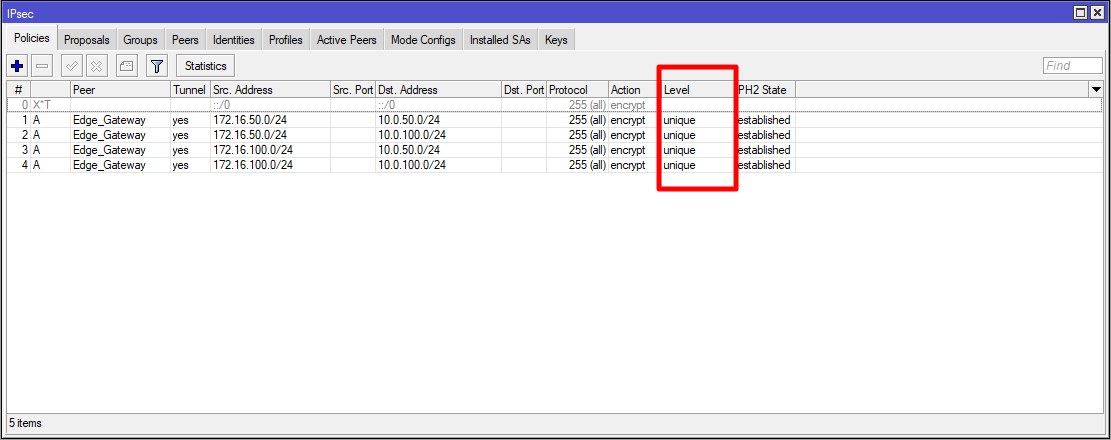

Корректно созданные политики должны выглядеть следующим образом. Обратите внимание на столбец «Level», значение напротив каждой политики должно быть «Unique».

Настройка Firewall на Mikrotik.

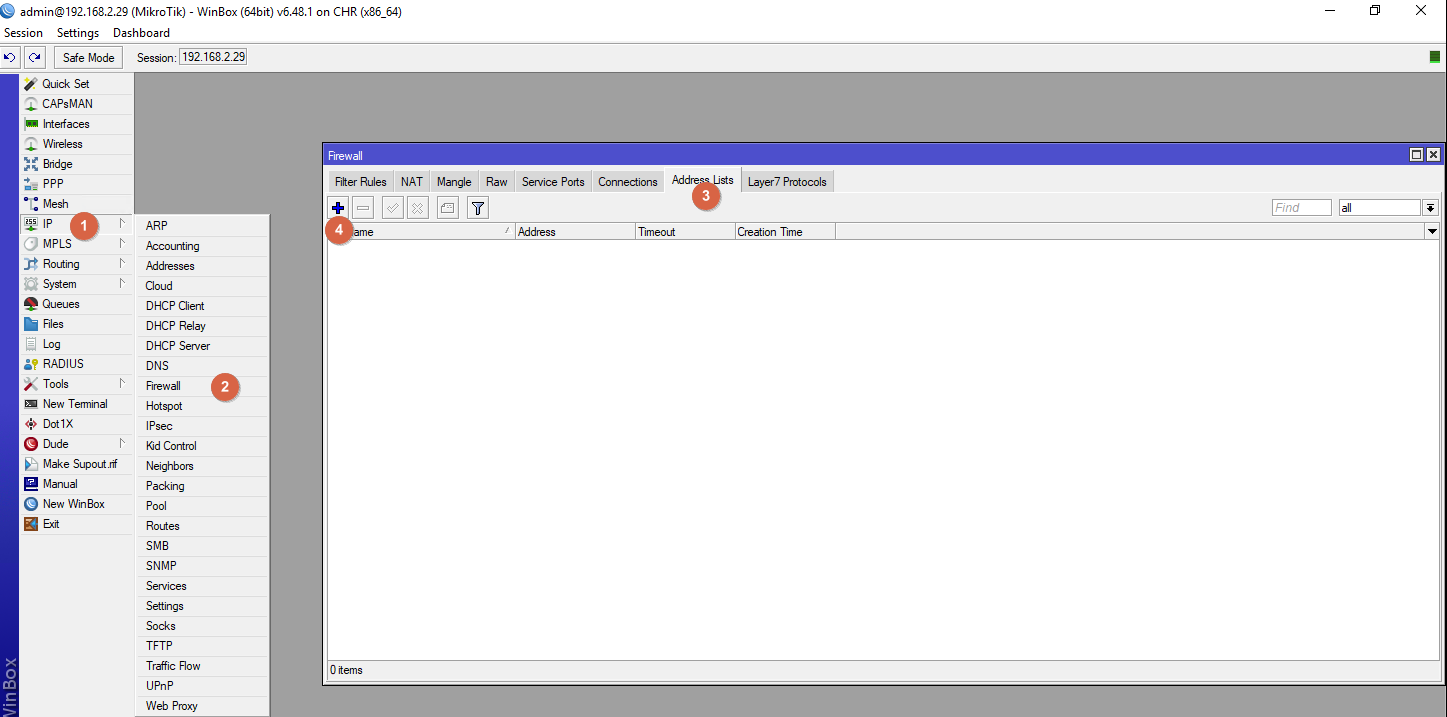

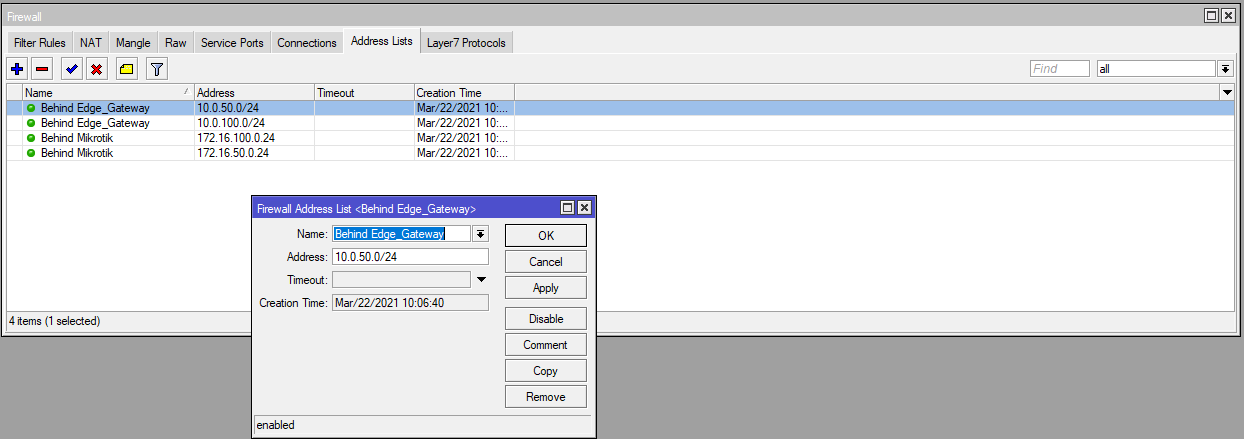

Переходим IP -> Firewall -> Address Lists.

Создаем адрес листы "Behind Mikrotik" и "Behind Edge_Gateway".

Указываем какая подсеть за каким роутером находится.

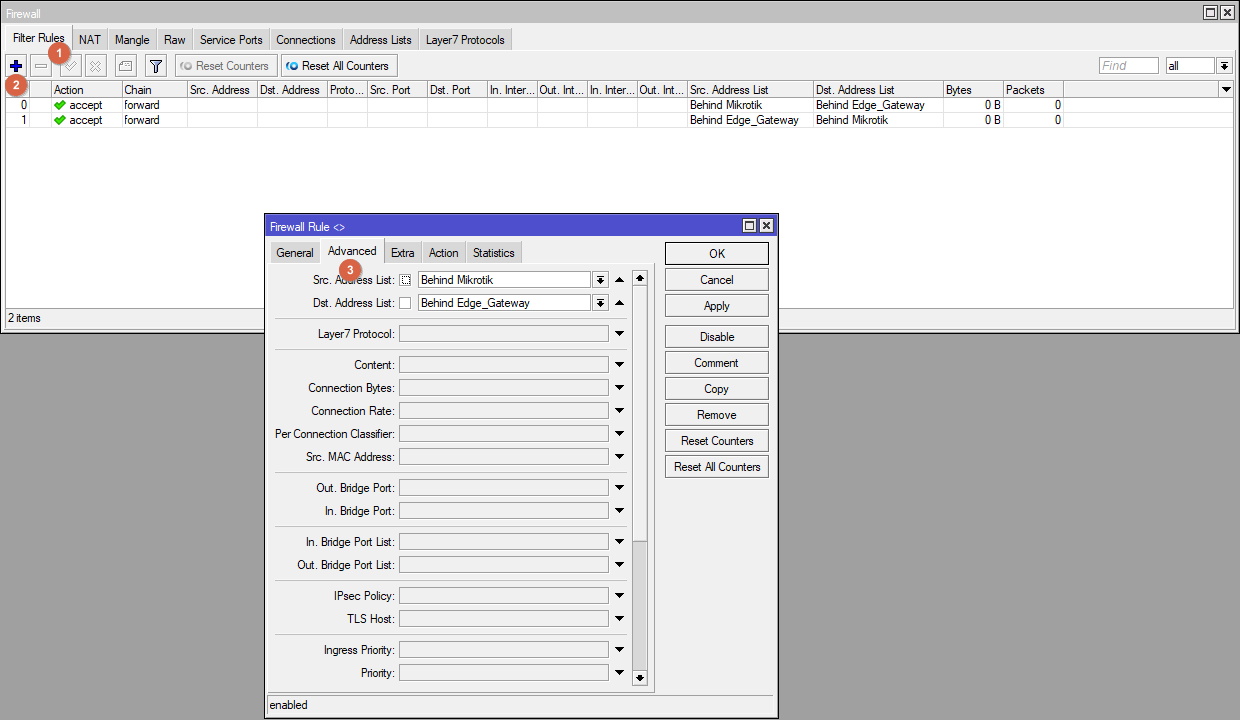

Создаем два «зеркальных» правила Firewall. На вкладке Advanced выбираем созданные на предыдущем шаге адрес листы.

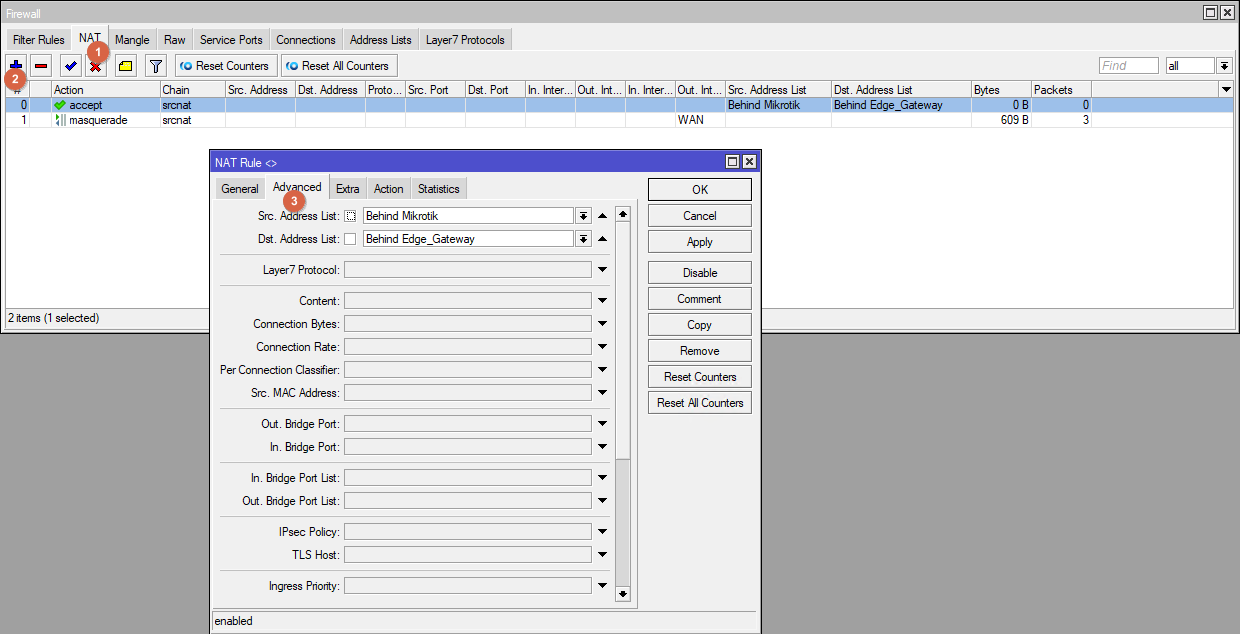

Создаем два «зеркальных» правила NAT. На вкладке Advanced выбираем адрес листы. Эти правила должны быть выше в списке, чем правило Masquerade.

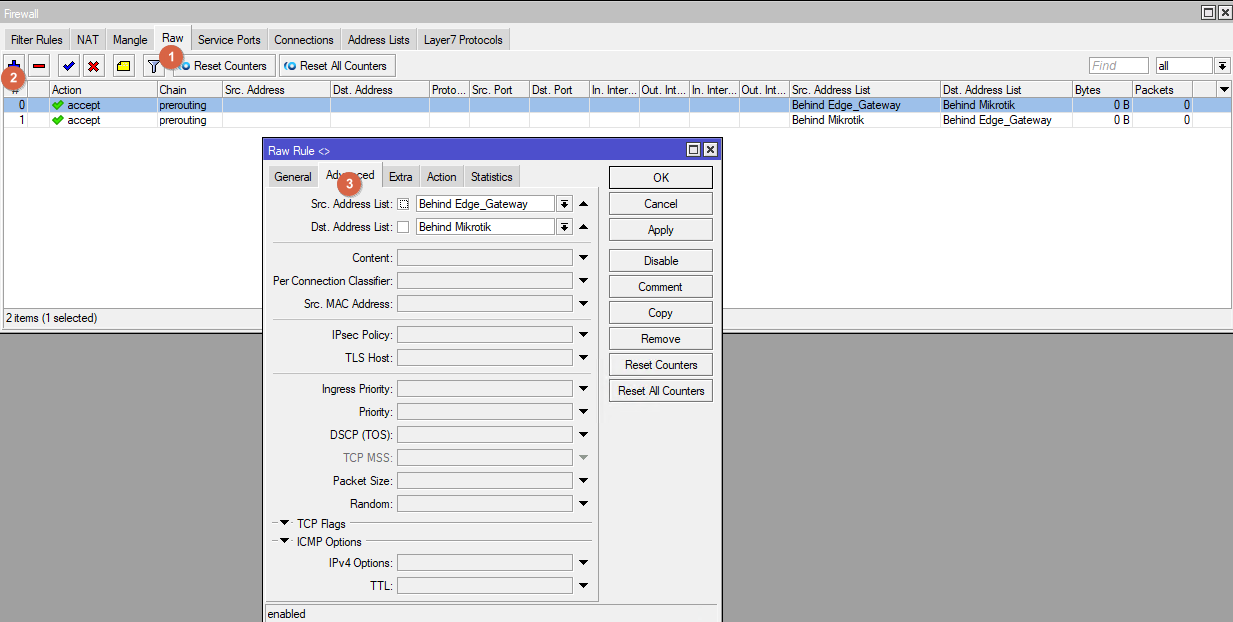

Создаем два «зеркальных» правила RAW. На вкладке Advanced выбираем адрес листы.

Настройка Mikrotik завершена.

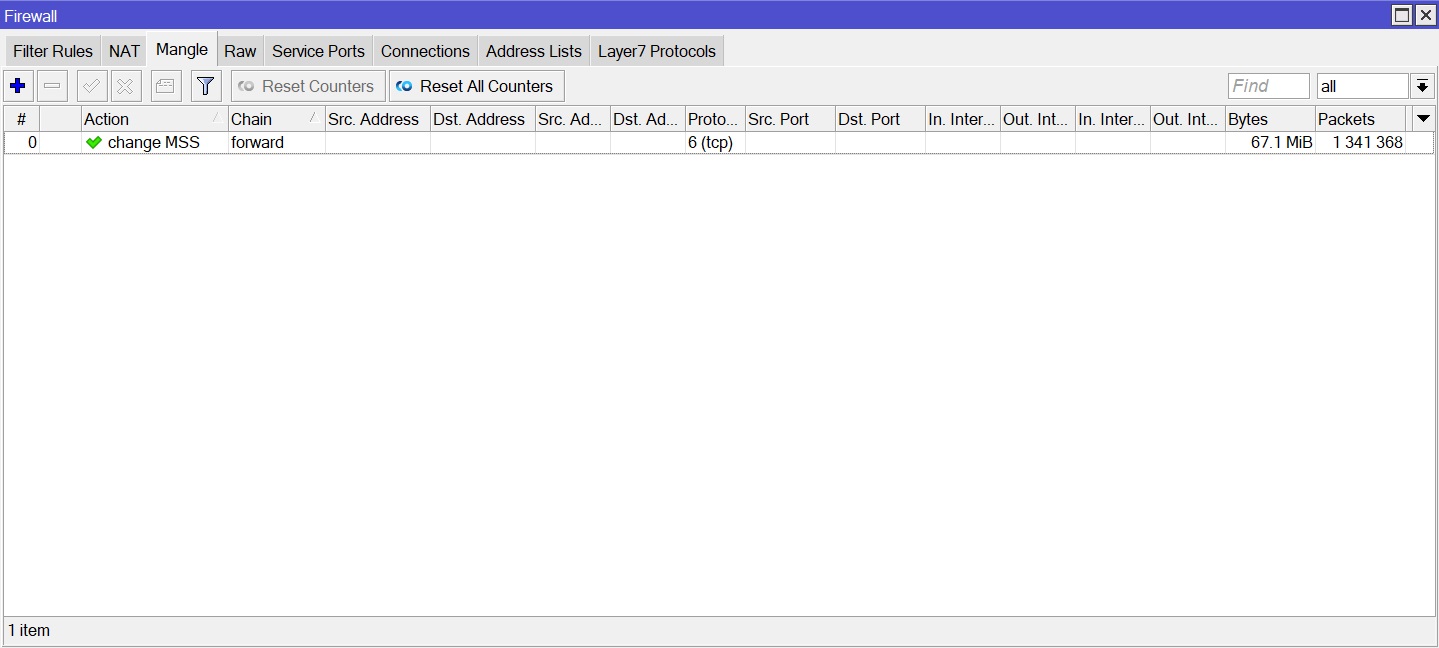

В практике использования IPSec между NSX Edge и Mikrotik встречалась проблема, когда возникала необходимость добавить правило change MSS для корректировки PMTU:

/ip firewall mangle

add chain=forward action=change-mss new-mss=clamp-to-pmtu passthrough=yes tcp-flags=syn protocol=tcp

Проблема проявляла себя в том, что "вешала" ssh сессию после ввода команд, которые генерировали многобайтовый вывод информации, например команда "top" в linux системах.